Прогноз Киберугроз 2019 от Trend Micro. Взгляд в будущее: борьба с массовыми и целевыми угрозами

Предлагаемые вашему вниманию прогнозы на 2019 год подготовлены по результатам проведенного специалистами Trend Micro анализа развития существующих и новых технологий, поведения пользователей, рыночных тенденций и влияния перечисленных факторов на ландшафт угроз. Прогнозы сгруппированы по категориям в зависимости от основных сфер влияния с учетом нарастания технологических и социально-политических перемен.

| ЗАГРУЗИТЬ PDF |

01 Потребитель

Атаки с использованием социальной инженерии придут на смену распространению эксплойтов

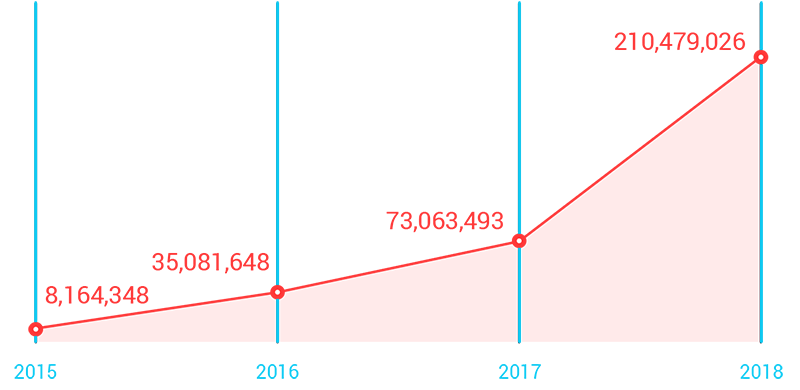

Количество фишинговых атак в 2019 году значительно вырастет. Современный рынок характеризуется небывалым разнообразием ПО и операционных систем: ни одной из ОС не принадлежит более половины рынка (в отличие от ситуации пятилетней давности, например), в связи с чем атакующие меняют тактику, переключаясь на злоупотребление доверием. Это подтверждается растущим в последние годы количеством фишинговых атак, о чём можно судить по числу блокируемых фишинговых URL-адресов.

Согласно данным инфраструктуры Trend Micro Smart Protection Network по состоянию на третий квартал 2018 года, количество блокируемых фишинговых URL-адресов увеличилось.

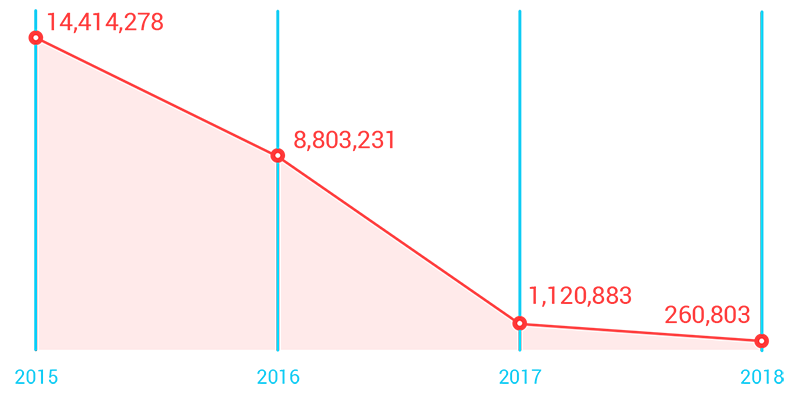

В то же время, согласно наблюдениям Trend Micro, использование наборов эксплойтов злоумышленниками продолжает сокращаться.

Данные инфраструктуры Trend Micro Smart Protection Network по состоянию на третий квартал 2018 года свидетельствуют о том, что на протяжении ряда лет количество блокируемых наборов эксплойтов уменьшается.

Продолжится массовое использование похищенных учётных данных

Похищенные учётные данные будут активно использоваться в мошеннических операциях: собрав огромные объемы информации, полученной в результате происшедших за последние годы утечек, злоумышленники, без сомнения, начнут пользоваться украденными учётными данными. В недавнем докладе Ponemon Institute и Akamai подчёркивается, что сегодня всё активнее применяется метод массового перебора учётных данных (credential stuffing), когда сразу на нескольких популярных сайтах осуществляется автоматизированный ввод комбинаций «имя пользователя — пароль», украденных в ходе одной и той же атаки.

С помощью похищенных учётных данных злоумышленники будут регистрироваться в программах бонусов и скидок, создавать аккаунты троллей для пропагандистской деятельности, влиять на мнение потребителей путем публикации фальшивых отзывов, «накручивать» голоса в онлайн-опросах — вариантов применения бесчисленное множество.

Случаев секс-шантажа будет всё больше

Цифровое вымогательство получит дальнейшее распространение, при этом злоумышленники будут становиться всё более искушёнными. В частности, ожидается численный рост случаев вымогательства, не связанного с деньгами, в отношении подростков и молодежи. Даже когда нет уверенности, что шантажист способен осуществить свои угрозы, жертва подобных атак, затрагивающих различные аспекты личной жизни человека, будет всерьез задумываться о том, чтобы выполнить требования злоумышленника, какой бы характер они ни носили, денежный или сексуальный. В некоторых случаях возможен трагический исход вплоть до самоубийства — в 2019 году число смертей, произошедших вследствие таких атак, увеличится.

02 Бизнес

Домашние сети сотрудников, работающих дистанционно, будут источниками угроз для сетей предприятий

Соединённые с Интернетом домашние устройства сотрудников станут новой точкой проникновения в корпоративные сети. Рано или поздно такая ситуация сложится как неизбежный результат одновременного развития двух тенденций:

- рост количества договоров дистанционной работы, когда сложно осуществлять контроль за перемещениями данных предприятия при удалённом доступе к корпоративным облачным приложениям и ПО совместной работы для чата, участия в видеоконференциях и обмена файлами;

- увеличение числа бытовых интеллектуальных устройств, которые благодаря их удобству будут применяться сотрудниками не только для личных целей.

Исследователи Trend Micro уже показали, каким образом может происходить утечка личных данных посредством умных колонок. В 2019 году будет предпринят ряд целенаправленных атак, в ходе которых доступ к корпоративным сетям будет осуществляться через домашние сети с использованием уязвимостей «умных» колонок.

С распространением автоматизации возрастет риск компрометации бизнес-процессов

Компрометация бизнес-процессов — изменение некоторых из них в интересах злоумышленников — станет для предприятий одной из постоянных угроз. В связи с массовой автоматизацией усложнится защита бизнес-процессов от компрометации. Согласно прогнозу Forrester, в 2019 году из-за автоматизации будет потеряно 10% рабочих мест.

С ростом объёмов мониторинга и количества функций, поручаемых локальным и онлайн-приложениям, у злоумышленников появится больше возможностей для вмешательства в изначально не защищённые процессы. Уязвимости в ПО автоматизации приведут к появлению лазеек при интеграции такого ПО с уже эксплуатируемыми системами.

Более того, поскольку атакующие будут искать слабые места в системах поставщиков и партнёров компании-мишени, автоматизация создаст риски и для цепочки поставок.

03 Государства

Борьба с фейковыми новостями будет разворачиваться под давлением различных предвыборных гонок

По колоссальной роли, которую социальные сети сыграли в прошедших выборах, особенно с точки зрения распространения фейковых новостей, можно судить о том, с какими трудностями столкнутся другие страны. Сразу несколько факторов способствуют широкому распространению фальшивок, в их числе — наличие побудительных мотивов, а также доступность соответствующих инструментов и платформ. Правительства выражают заинтересованность в регулировании деятельности социальных сетей, однако на очистку Интернета от фэйков просто не будет хватать времени.

Мер, предпринимаемых операторами социальных сетей для борьбы с фейковыми новостями после 2016 года, окажется недостаточно для сдерживания лавины онлайн-пропаганды, которая будет сопровождать многочисленные выборы в 2019 году. Многоязычность обширных географических регионов, таких как Евросоюз, еще больше усложняет — в техническом отношении — борьбу с фейковыми новостями.

В условиях, когда страны расширяют свое киберприсутствие, под перекрестный огонь попадут невинные жертвы

Государства, которые уже были замешаны в совершении целенаправленных атак, продолжат свою деятельность в этом направлении, однако в 2019 году в эту борьбу окажутся втянуты даже те страны, которые раньше не имели к ней отношения. В целях расширения кибервозможностей будет оказываться поддержка хакерам с предоставлением им особых полномочий для совершения новых атак, отражения текущих кибервторжений или мести за предыдущие.

Опосредованным результатом этих мер станет появление невинных жертв, не имевших никакого отношения к кибератакам. Подобное уже происходило в ходе атак WannaCry и NotPetya, и в дальнейшем косвенный ущерб будет только расти.

04 Индустрия безопасности

Число разнообразных скрытых атак возрастёт

Реагируя на развитие технологий безопасности, злоумышленники будут прибегать ко всё более изощрённым методам сокрытия своей деятельности. Будут изобретаться, документироваться и распространяться всё новые способы использования не по назначению стандартных цифровых объектов. В Trend Micro отмечают, что примеры такого рода уже появились.

Использование нетипичных расширений файлов: .URL, .IQY, .PUB, .ISO и .WIZ. |

Сокращение использования исполняемых вредоносных файлов и переход на «бесфайловые» компоненты, скрипты Powershell и макросы. |

Вредоносные программы с цифровой подписью. |

Новые методы запуска (раньше для активации вредоносных программ использовались, например, компоненты Mshta, Rundll32, Regasm и Regsvr32). |

Злоупотребление аккаунтами электронной почты, онлайн-сервисами хранения данных и веб-приложениями путем использования их в качестве управляющих точек доступа либо сайтов загрузки и эксфильтрации. |

Малозаметное изменение или заражение легитимных системных файлов. |

Предприятия, обеспечивающие безопасность исключительно с помощью средств машинного обучения, столкнутся с определёнными трудностями, поскольку теми же методами — наряду с другими — всё шире пользуются злоумышленники. Согласно прогнозам, в 2019 году киберпреступники всё активнее станут применять машинное обучение.

99,99% атак, основанных на эксплойтах, по-прежнему не будут строиться на уязвимостях нулевого дня

Эксплойты нулевого дня находятся в центре внимания индустрии безопасности в связи с тем, что:

- сформирована инфраструктура ответственного раскрытия, в которую входит и проект Trend Micro Zero Day Initiative (ZDI), в рамках которой исследователи в области безопасности получают вознаграждение за свои находки;

- достаточно лишь самого факта обнаружения атаки, чтобы разработчики средств безопасности получили необходимые сведения и приняли контрмеры.

Наиболее удобная возможность для атаки возникает, когда заплата уже выпущена, но ещё не установлена на корпоративные системы.

В 2019 году успешные атаки на основе эксплойтов будут использовать уязвимости, для устранения которых ещё не установлены заплаты, хотя сами бреши были известны уже в течение недель или даже месяцев. Эксплойты «ненулевого дня» останутся, как и прежде, главной угрозой сетевой безопасности.

05 Промышленные системы управления

Реальные атаки на промышленные системы будут вызывать всё большую озабоченность

Сильные государства, расширяющие свой киберарсенал, станут атаковать критически важную инфраструктуру более слабых. Среди вероятных целей — приобретение политического или военного преимущества или проба сил в отношении стран, у которых ещё нет возможности нанести ответный удар.

В зависимости от намерения и возможностей злоумышленников такие атаки могут осуществляться против систем водоснабжения, электрических сетей или промышленных систем управления. Подобные вторжения будут обнажать слабые места, на устранение которых направлена, в частности, директива ЕС о безопасности компьютерных сетей и информационных систем, а именно её раздел об операторах жизненно важных служб.

Успешная атака против промышленных систем управления способна привести к прекращению работы объекта-мишени, повреждению оборудования, косвенному финансовому ущербу, а в худшем случае — к угрозе для здоровья и безопасности.

06 Облачная инфраструктура

В облачном программном обеспечении будут обнаруживаться всё новые уязвимости

Сегодня в облачных средах широко применяются платформа контейнеризации Docker и система оркестровки контейнеров Kubernetes. За последние годы в Kubernetes обнаружено несколько уязвимостей, в том числе критическая проблема безопасности, которую выявили буквально недавно. Вместе с тем, как выяснили специалисты Kromtech, более десятка вредоносных образов Docker были загружены как минимум пять миллионов раз на протяжении годичного периода, прежде чем их удалили.

С ростом количества предприятий, переходящих в облако, будут активно развиваться исследования уязвимостей облачной инфраструктуры, особенно в условиях всё более активного освоения и применения облачного ПО сообществом открытого кода.

07 Умные дома

Борьба за доминирование в «войне червей» для устройств IoT

Домашние маршрутизаторы по-прежнему будут привлекать злоумышленников как средство получения контроля над максимальным числом подключённых устройств. В эпоху умных домов повторится так называемая «война червей», происходившая в начале 2000-х.

Атаки последнего времени в отношении маршрутизаторов, затрагивающие интеллектуальные устройства (IoT-атаки), по большей части основаны на исходном коде вредоносной программы Mirai, который стал доступен в результате утечки, либо базируются на коде вредоносов с похожим поведением. В ходе таких атак выполняется автоматическое сканирование Интернета и обнаруживаются устройства одних и тех же типов.

Учитывая, что число уязвимых устройств имеет предел, а несколько вредоносных программ, которым нужен контроль над системой для проведения распределённых атак на отказ в обслуживании (DDoS) или других, не могут сосуществовать на одном и том же оборудовании, злоумышленники начнут добавлять код, препятствующий использованию устройства другими взломщиками или удаляющий ранее установленные вредоносные программы с целью эксклюзивного распоряжения системными ресурсами.

Пожилые люди окажутся жертвами атак с использованием «умных» медицинских устройств

Первыми жертвами атак, осуществляемых через «умные» устройства медицинского назначения, станут люди преклонного возраста. Поставщики ориентируются на пожилых как на потенциальных пользователей «умных» средств слежения и других соединенных с Интернетом медицинских устройств, например, осуществляющих мониторинг сердечного ритма или отправляющих близким уведомления, когда их владельцы, например, падают. Ранее престарелые уже становились жертвами телефонных мошенничеств, направленных на присвоение пенсионных накоплений.

Уже в 2019 году пожилые начнут становиться легкими жертвами атак, использующих «умные» медицинские устройства. Эти пользователи устройств для слежения за здоровьем не всегда имеют достаточный уровень компьютерной грамотности, чтобы проверить параметры конфиденциальности (слабая настройка которых приводит к утечкам личных данных) и обеспечить защиту своей учётной записи, чтобы предотвратить доступ к сведениям о здоровье и другим личным данным.

Готовимся к предстоящему году

Скачайте доклад «Взгляд в будущее: борьба с массовыми и целевыми угрозами»

В связи с ростом факторов неопределённости предприятиям требуются интеллектуальные многоуровневые решения безопасности

В 2019 году специалистам, отвечающим за обеспечение информационной безопасности, придётся прилагать гораздо больше усилий, что связано с особенностями современных гибридных архитектур центров обработки данных, изменениями в принципах доступа пользователей и конечных точек к системам, а также с широким использованием мобильных устройств в сетях предприятий, в том числе партнёрами и прочими организациями.

Как следствие, дефицит специалистов по ИТ-безопасности будет увеличиваться, и более насущной станет потребность дополнения их возможностей с помощью высокоэффективных интеллектуальных многоуровневых технологий обеспечения безопасности.

Разработчики должны освоить практики DevOps, ориентированные на безопасность

Освоение методов DevSecOps — DevOps с ориентацией на безопасность — позволяет внедрить устойчивые принципы обеспечения безопасности на всех этапах процессов разработки и эксплуатации. При создании программного обеспечения необходимо следовать установкам DevSecOps и использовать соответствующие инструменты, что позволит не только укрепить безопасность, но и сократить затраты.

Пользователь должен сам отвечать за своё безопасное существование в цифровом пространстве

Делясь сведениями в социальных сетях, пользователи должны быть так же осмотрительны, как и в случаях, когда нужно удостовериться, что сообщение электронной почты или телефонный звонок поступает из надёжного источника.

В 2019 году еще более важной для пользователей Интернета станет способность отличать фальсификацию от правды. Распространение информации о механизмах достижения целей с помощью фейковых новостей поможет укрепить сопротивляемость общества манипулированию мнениями.

Для защиты аккаунтов и конфиденциальных данных следует регулярно менять пароли, использовать уникальные пароли для разных учётных записей, применять — по мере возможности — многофакторную аутентификацию и диспетчеры паролей, позволяющие защищённым образом хранить верительные данные.

Жители «умных» домов обязаны защищать свои маршрутизаторы и другие устройства.

В 2019 году практически все слои пользовательской аудитории Интернета столкнутся с разнообразными угрозами. Одним из важных шагов противодействия им станет стремление глубже понять суть этих проблем.